Подключение сервера

Шлюз ТЕДИСК даёт возможность доступа через Интернет к корпоративному

(или домашнему) файловому серверу, который в локальной сети

работает по

SMB/CIFS,

базовому протоколу обмена файлами для ОС Windows.

На Linux, FreeBSD и других UNIX-подобных платформах этот протокол

реализуется сервером

Samba.

Для того, чтобы файловый сервер стал доступен через интернет, его

необходимо подключить к облачному шлюзу ТЕДИСК. Для этого следует

установить на файловом сервере программу

OpenVPN и запустить её с

полученным при регистрации конфигурационным файлом.

1. Установка OpenVPN

Исходные тексты OpenVPN и готовые сборки под различные

платформы, включая Windows и Linux, можно найти на официальном сайте

разработчиков по данной

ссылке.

Порядок установки:

-

Windows

Установочный пакет выбирается по разрядности системы:

Установка производится

под учётной записью администратора.

Рекомендуется выбрать все параметры по умолчанию

(можно отказаться от компоненты "EasyRSA", которая нам не нужна),

следует согласиться на установку драйверов и создание привязок

к расширению файлов "ovpn".

После установки на рабочем столе должна появиться иконка запуска

графического интерфейса, а в главном меню (Start) пункт запуска

"OpenVPN GUI" с аналогичной иконкой.

После установки на рабочем столе должна появиться иконка запуска

графического интерфейса, а в главном меню (Start) пункт запуска

"OpenVPN GUI" с аналогичной иконкой.

После завершения установки следует перезагрузить компьютер.

-

Linux

Следует выполнить

под пользователем root:

-

Debian, Ubuntu, Alt Linux, Devuan

apt-get install openvpn

или

apt install openvpn

или

aptitude install openvpn

-

RedHat, CentOS

yum install epel-release

yum install openvpn

-

Fedora

dnf install openvpn

-

Gentoo

emerge openvpn

В системе должны появиться каталог для конфигурационных файлов

/etc/openvpn/ и исполняемый файл

/usr/sbin/openvpn.

2. Подключение OpenVPN и проверка туннеля

После установки на сервер клиента OpenVPN следует получить

для него конфигурационный файл с ключом и сертификатом. Для этого следует

зарегистрироваться на облачном шлюзе ТЕДИСК.

При регистрации пользователь получаетт профиль VPN,

имеющий уникальный

SIN, 16-значный номер,

который идентифицирует сервер для подключающихся через интернет

пользователей.

Внимание!

Полученный профиль следует использовать только на одном файловом

сервере. При первом использовании профиля сервис ТЕДИСК производит

привязку SINa к файловому серверу, а в дальнейшем не допускает

использование профиля на другом сервере. Это является

мерой безопасности.

Дальнейшие действия следующие:

-

Windows

-

Полученный конфигурационный файл (с расширением

".ovpn") помещаем в каталог

"C:\Program Files\OpenVPN\config"

(если пути не менялись при установке).

-

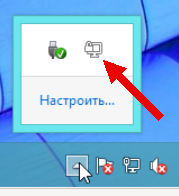

Запускаем "OpenVPN GUI",

в трее должна появиться иконка с изображением замочка

и монитора:

-

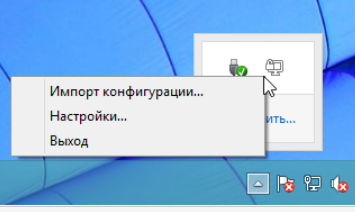

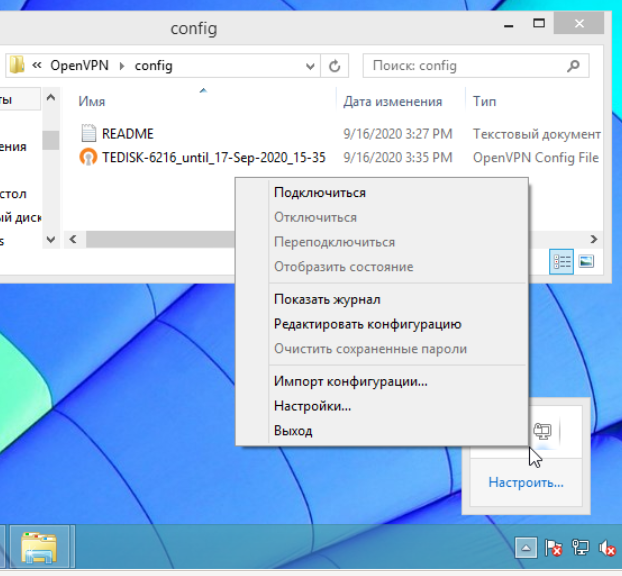

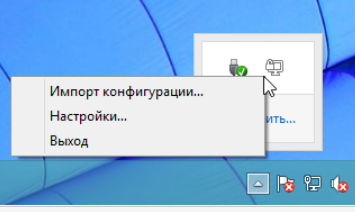

Нажатием правой кнопки мыши на иконку выводим меню операций.

Если в меню отсутствуют пункты для запуска и отключения

клиента, как на картинке ниже,

то это означает, что конфигурационный файл не найден.

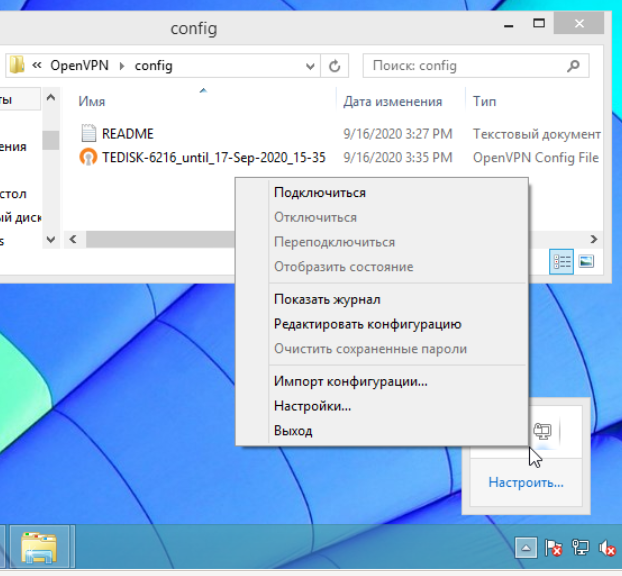

При наличии файла в меню должны быть пункты "Подключиться",

"Отключиться", "Показать журнал" и так далее:

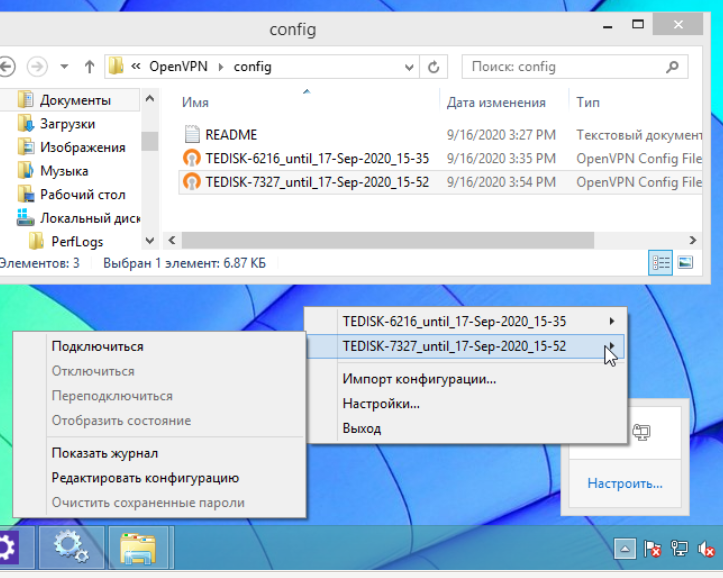

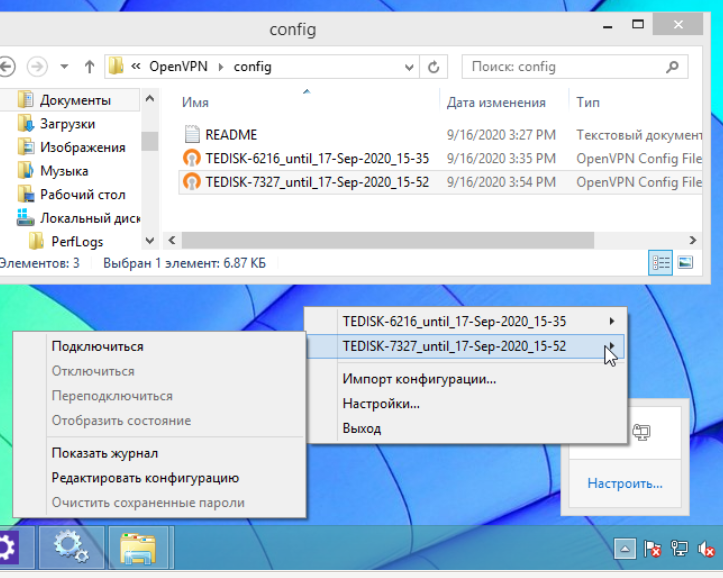

При наличии в каталоге "OpenVPN\config"

нескольких конфигов (например, тестовый и рабочий) в меню

появятся отдельные подпункты для каждого файла:

-

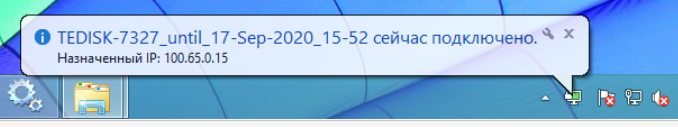

Нажатием на "Подключиться" активируем соединение с выбранным

конфигом. На экране должно появиться окно с протоколом работы

клиента, через 3 секунды оно сворачивается в трей.

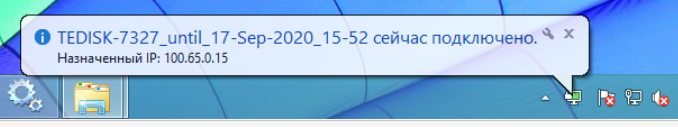

После успешного соединения цвет монитора на иконке в трее

должен стать зелёным. На несколько секунд должно появиться

сообщение об успешном подключении:

Если это не произошло, следует изучить протокол работы клиента,

доступный через пункт меню "Показать журнал".

-

Проверяем доступность облачного шлюза через

vpn-туннель (защищённый канал). Для этого

открываем командную строку (например, комбинацией клавиш

Win+R и вводом cmd в появившемся окне),

в ней набираем

ping t0.tedisk.ru.

После этого должен начаться обмен пакетами с облачным сервером:

C:\User\Admin>ping t0.tedisk.ru

Обмен пакетами с 100.80.0.1 по с 32 байтами данных:

Ответ от 100.80.0.1: число байт=32 время=3мс TTL=63

Ответ от 100.80.0.1: число байт=32 время=2мс TTL=63

Ответ от 100.80.0.1: число байт=32 время=4мс TTL=63

Ответ от 100.80.0.1: число байт=32 время=3мс TTL=63

Статистика Ping для 100.80.0.1:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 2мсек, Максимальное = 4мсек, Среднее = 3мсек

C:\User\Admin>

|

-

Linux

-

В терминальном окне под пользователем root запускаем

клиента openvpn с полученным конфигурационным

файлом:

openvpn --config

TEDISK-NNNN_until...ovpn

Протокол (лог) своей работы клиент будет выводить в то же окно.

Должны появиться сообщения о соединении с облачным шлюзом,

проверке сертификатов, о назначению туннельному адаптеру

ip-адреса, начинающегося на 100.80.

-

Проверяем доступность облачного шлюза через

vpn-туннель.

Для этого в другом терминальном окне набираем

ping t0.tedisk.ru.

Должен начаться обмен пакетами с облачным сервером:

# ping -n t0.tedisk.ru

PING t0.tedisk.ru (100.80.0.1) 56(84) bytes of data.

64 bytes from 100.80.0.1: icmp_seq=1 ttl=63 time=3.92 ms

64 bytes from 100.80.0.1: icmp_seq=2 ttl=63 time=3.71 ms

^C

--- 100.80.0.1 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 3.712/3.817/3.923/0.105 ms

#

|

Если шлюз на пинг не отвечает, следует внимательно

изучить лог работы клиента.

Подключение может не устанавливаться по причине блокировки

протокола UDP между файловым сервером и шлюзом ТЕДИСК.

В таком случае можно попробовать переключить клиент OpenVPN

в режим TCP-туннелирования.

3. Проверка доступа через облако

После успешного подключения сервера к облачному шлюзу (п.1, п.2)

можно убедиться в доступности файловых ресурсов через интернет,

например, зайдя браузером на страницу

https://sin.tedisk.ru/.

Реквизиты доступа через ТЕДИСК получаются из реквизитов для

локальной сети добавлением к имени учётной записи (логину)

справа символа "@", после которого следует значение SIN.

Пароль остаётся тем же.

Пример:

на сервере, имеющем в локальной сети имя "serv", заведён

пользователь "anna" с паролём "1c8v3". При регистрации в системе

ТЕДИСК сервер получил SIN="1111-2222-3333-4444". Тогда для

подключения через https://sin.tedisk.ru/ пользователю следует

указать логин "anna@1111-2222-3333-4444" и пароль "1c8v3":

|

В локальной сети |

Доступ через ТЕДИСК |

| Ресурсы: |

\\serv\

\\serv\dir\

... |

https://sin.tedisk.ru/

https://sin.tedisk.ru/dir/

...

|

| Логин: |

anna | anna@1111-2222-3333-4444 |

| Пароль: |

1c8v3 | 1c8v3 |

Если требуется указание домена windows, его можно задать перед именем

пользователя, отделив слешом, например: "dom\anna" или "dom/anna".

Реквизиты одинаковы для всех схем подключения через облако

(как в режиме "сетевой диск", так и при входе обычным браузером).

4. Установка режима автоматического запуска OpenVPN

-

Windows

-

Находим панель управления службами. В разных версиях Windows

она доступна по различным

путям меню, однако есть универсальный метод:

вызваем командное окно (например, комбинацией клавиш

Win+R) и в нём набираем "services.msc".

-

Находим службы, относящиеся к OpenVPN, интересующая нас

называется

"OpenVPN Service".

Правой кнопкой мыши открываем меню "Свойства", в разделе

"Общие" находим "Тип запуска" и выставляем "Автоматически".

-

Останавливаем клиента через "OpenVPN GUI"

(если он был запущен).

-

При наличии в каталоге

"C:\Program Files\OpenVPN\config"

нескольких конфигурационных файлов необходимо выбрать,

какой из них будет использоваться для автоматического запуска.

Служба "OpenVPN Service" использует первый

найденный по списку конфиг, а файлы в каталогах обычно

упорядочены по алфавиту, поэтому достаточно сделать нужный файл

первым (например, добавив к его имени спереди цифры:

"01_TEDISK-NNNN_until...ovpn"),

или удалить остальные конфиги.

-

Запускаем службу "OpenVPN Service".

Проверяем доступ к облачному шлюзу и файлам по шагам,

описанным выше в разделах

2.win-5 и 3.

-

Проверяем автоматический запуск перезагрузкой Windows.

- Linux с системой инициализации Systemd:

Debian 8+, Ubuntu 15+,

RHEL 7+, CentOS 7+, Fedora 15+

-

Полученный конфигурационный файл

TEDISK-NNNN_until...ovpn помещаем в каталог

/etc/openvpn/server/.

Обратите внимание на то, что в Debian и производных

от него дистрибутивах (Ubuntu, etc) под /etc/openvpn

есть два каталога, "client" и "server". Файл профиля

нужно поместить именно в каталог server, поскольку

конфигурация "клиентских" юнитов Systemd несовместима

с профилем ТЕДИСК.

-

Создаём симлинк tedisk.conf на этот файл:

cd /etc/openvpn/server

ln -s TEDISK-NNNN_until...ovpn tedisk.conf

Командой "cat tedisk.conf" проверяем правильность

созданного линка.

-

Обновляем конфигурацию сервисов systemd командой

"systemctl daemon-reload".

-

Выполняем

"systemctl start openvpn-server@tedisk.service".

В случае неудачного запуска сервиса появится сообщение

об ошибке. Протокол запуска можно посмотреть командой

"systemctl status openvpn-server@tedisk.service").

-

Проверяем наличие процесса openvpn (командой

"ps -C openvpn fww"), наличие туннельного интерфейса

(командой "ip link") и маршрута до

узла 100.80.0.1 (командой "ip route").

Командой "ping -n t0.tedisk.ru" проверяем отклик

облачного шлюза. При наличии проблем протокол работы

клиента openvpn может быть просмотрен командой

"journalctl -u openvpn-server@tedisk.service".

-

Если всё в порядке, включаем автоматический запуск

сервиса при загрузке ОС:

"systemctl enable openvpn-server@tedisk.service".

Проверить статус автозапуска можно командой

"systemctl status openvpn-server@tedisk.service",

которая должна показать состояние "enabled".

-

Проверяем автоматический запуск перезагрузкой ОС.

-

Linux с системой инициализации SysV-init:

Debian 7-, Ubuntu 14-,

RHEL 6-, CentOS 6-, Fedora 14-

Внимание! Дистрибутивы, в которых применялась система

инициализации SysV-init, изначально имели версии

open

vpn ниже 2.5.

Для подключения таких узлов к шлюзу ТЕДИСК необходимо установить

апдейты, поднимающие версию open

vpn до 2.5.x или выше.

Debian 7-, Ubuntu 14-

-

Полученный конфигурационный файл

TEDISK-NNNN_until...ovpn

помещаем в каталог /etc/openvpn/.

-

Создаём симлинк tedisk.conf на этот файл:

cd /etc/openvpn

ln -s "TEDISK-NNNN_until...ovpn" tedisk.conf

Командой "cat /etc/openvpn/tedisk.conf" проверяем

правильность созданного линка.

-

Вносим в файл /etc/default/openvpn строчку

AUTOSTART="tedisk".

-

Выполняем "/etc/init.d/openvpn start".

-

Проверяем наличие процесса openvpn (командой

"ps -C openvpn fww"), наличие туннельного интерфейса

(командой "ip link") и маршрута до

узла 100.80.0.1 (командой "ip route").

Командой "ping -n t0.tedisk.ru" проверяем

отклик облачного шлюза.

-

Проверяем автоматический запуск перезагрузкой ОС.

RHEL 6-, CentOS 6-, Fedora 14-

-

Полученный конфигурационный файл

TEDISK-NNNN_until...ovpn

помещаем в каталог /etc/openvpn/.

-

Создаём симлинк tedisk.conf на этот файл:

cd /etc/openvpn

ln -s "TEDISK-NNNN_until...ovpn" tedisk.conf

Командой "cat /etc/openvpn/tedisk.conf" проверяем

правильность созданного линка.

-

Выполняем "/etc/init.d/openvpn start".

-

Проверяем наличие процесса openvpn (командой

"ps -C openvpn fww"), наличие туннельного интерфейса

(командой "ip link") и маршрута до

узла 100.80.0.1 (командой "ip route").

Командой "ping -n t0.tedisk.ru" проверяем

отклик облачного шлюза.

-

Выполняем "chkconfig openvpn on".

Командой "chkconfig --list openvpn" проверяем,

что сервис включен (для уровней 2, 3 и 5).

Проверяем автоматический запуск перезагрузкой ОС.

5. Обеспечение доступа пользователей

После подключения сервера к шлюзу ТЕДИСК согласно п.1-п.4

(публикации сервера в Интернете) администратор сервера

может сообщить полученный им при регистрации SIN тем пользователям,

которым предоставляется право доступа через интернет.

Внимание! SIN является конфиденциальной информацией, подобной

номеру банковской карты. Его не следует раскрывать посторонним.

Разглашение SINа снижает уровень защиты, поскольку даёт

злоумышленникам возможность проводить атаки на файловый сервер

через Интернет. В частности, возможны попытки взлома методами

словарного подбора и DoS-атаки против известных учётных записей,

приводящие к их блокировкам.

![]() После установки на рабочем столе должна появиться иконка запуска

графического интерфейса, а в главном меню (Start) пункт запуска

"OpenVPN GUI" с аналогичной иконкой.

После установки на рабочем столе должна появиться иконка запуска

графического интерфейса, а в главном меню (Start) пункт запуска

"OpenVPN GUI" с аналогичной иконкой.